ようやくか。

「能動的サイバー防御」導入の法律 参院本会議で可決・成立

2025年5月16日 18時20分

サイバー攻撃を未然に防ぐ「能動的サイバー防御」を導入するための法律が、参議院本会議で与野党の賛成多数で可決・成立しました。

NHKニュースより

さてさて、この「能動的サイバー防御」が如何なるものか、少し言及したいと思う。

防御よりも攻撃が大切

能動的サイバー防御って何?

先ずは、「能動的サイバー防御」とは何か?という話なんだが、簡単に言うと「攻撃は最大の防御なり!」をサイバー空間でもやるというお話。

実のところ、サイバー空間ではその特性上防御が非常に困難であり、常に攻撃側が有利である。

だから、剣道や剣術でいうところの、「後の先を取る」というのが基本的な考え方である。攻撃を仕掛けなければ勝利できないので、剣道だろうが剣術だろうが防御だけ考えるなら戦わないほうが良い。したがって、専守防衛というのはサイバー空間では輪をかけて非現実的な話なのだ。

そこで、「先の先」「先の後」「後の先」「後の後」(注:僕が知る限り「後の後」はナシなんだけど、調べるとアリと言っている方もいたので、一応紹介した。習った時には「先先の先」というのはあったんだけど。)の何れかの形態で仕掛けるわけである。

これは武術全般に共通する話ではあるんだけど。このうち「後の先」はボクシングで言うところのカウンターに近い。いや、カウンターは相手の攻撃を避けながら自分の攻撃を当てる技術なので、少し違うんだけど。

NTTがサイトで解り易く解説しているので、こちらを引用しよう。

防御側が先手を取る。 政府が構想「能動的サイバー防御」とは

2024.08.09

政府は国のインフラを狙ったサイバー攻撃の新たな防御策として、「能動的サイバー防御」という取り組みを進めようとしています。どのようなセキュリティ対策なのでしょうか。

~~略~~

能動的サイバー防御とは、たとえば国の重要インフラに対するサイバー攻撃を阻止するため、攻撃を事前に検知し、逆に攻撃元のサーバーに侵入し、攻撃を未然に無害化するセキュリティ対策のことです。英語では「Active Cyber Defense」(略称:ACD)と表現されます。

NTT.comより

英語ではアクティブ・サイバー・ディフェンス(ACD)と呼ばれる、サイバー防御では一般的な考え方である。

攻撃を受けてからでは間に合わない

で、これも武術として一般的な認識だとは思うのだけれど、基本的に相手の攻撃というのは受けるべきではない。これの例外として相撲だと「横綱相撲」、プロレスもそうかな?相手の攻撃を受けて凌いでこそ勝利に意味があるという側面があるようだけど、あれはショーの要素が強いからだと僕は思っている。

基本的に相手の攻撃を食らってダメージを受けたら、十全な攻撃を仕掛けられなくなるかもしれない。それでは遅いのである。やられる前にやるべきだ。

一般的なセキュリティ対策では、相手のサイバー攻撃を受けた後、その対処を行うという“受け身”の姿勢がありました。しかし、この能動的サイバー防御では、サイバー攻撃を平時から監視し、予兆と見られる怪しい動きを発見した場合、被害が発生する前に対処を行い、攻撃自体の発生を防ぐというものです。要は、サイバー攻撃に対して「先手」を打つという、積極的かつ能動的なセキュリティ対策となります。

NTT.comより

NTTのサイトでは濁して書かれているけれど、サイバー攻撃も防戦一方になってからでは遅い。「受身の姿勢」は悪手で、重要な部分を破壊されてからでは遅い。相手の攻撃手段がわかっていればまだしも、未知の攻撃に対する対策はない。だから基本的にはやられる前にやるべきだという話になる。

特に2022年から始まったロシアのウクライナ侵攻においては、ウクライナのインフラを狙ったサイバー攻撃が度々発生。衛星通信サービスが利用不能になったり、変電所が攻撃され停電が発生するなどの被害が発生しています。

6月に行われた有識者会議でも、サイバー攻撃が情報窃取型からシステムを停止させるものへと“ゲームチェンジ”が起きている点が指摘されており、発生頻度では自然災害とは比較にならないほどの高頻度でサイバー攻撃が起きているため、民間事業者個社での対応には限界があり、政府を巻き込んで対策をすべきという声が上がっています。

NTT.comより

そして、サイバー攻撃が社会的問題になりつつあり、政府もようやく重い腰を上げたというわけだ。

いくつかハードルがある。

さて、一見、「やられる前にやれ」って、当たり前の概念のように思えるんだけど、日本においては非常に厄介な問題が存在する。

それは、そもそも日本における法制度が事後対処型の設計がなされていて、予防的措置が出来る余地は少ないことだ。具体的には以下の問題が。

- 違憲性の懸念(憲法21条に規定の「通信の秘密」の侵害)

- 越権行為の可能性(不正アクセス禁止法に抵触)

- 濫用防止のための制度的担保(監視機関、透明性の担保)

憲法違反なんて犬に食わせておけば良いんだと思うが、しかしそういうわけにもいかないので憲法12条と13条を援用。つまり、公共の福祉に反するのだからちょっとくらい国民の権利が既存されてもいいよね(憲法13条反対解釈)、だって、国家も国民も「常に公共の福祉のため」に努力する必要があるよね(同12条)。

とまあ、そんな感じで。

同じ理屈で不正アクセス禁止法の回避もできる。でも「濫用はダメ」ってあるのだから、法律でその範囲を決めておけば良い。これが冒頭の法制度なんだ。

「能動的サイバー防御」を導入するための法律は、サイバー空間の安全保障環境が厳しさを増す中、政府が重要なインフラの関連事業者と協定を結び、サイバー攻撃のおそれがないか監視するため通信情報を取得できるようにするものです。

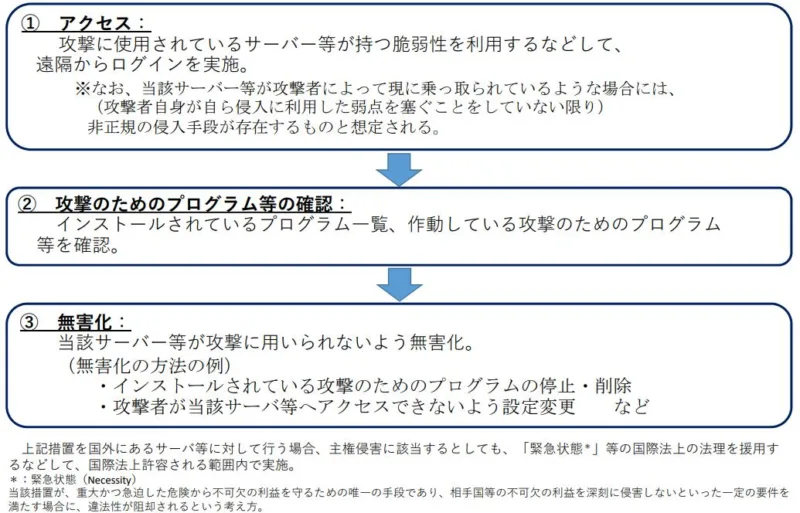

また、重大な被害を防ぐため、警察や自衛隊が新たに設置する独立機関の承認を得て攻撃元のサーバーなどにアクセスし、無害化する措置も講じられるようにします。

NHKニュースより

頑張って通してくれた議員には感謝したい。

平デジタル大臣は、閣議のあとの記者会見で「新たな司令塔をはじめとする組織体制づくりが、非常に重要になる。サイバー人材は取り合いになっており、デジタル庁の知見を生かし、官と民との連携や人材の行き来の促進を図り、必要な体制の拡充に努めたい」と述べました。

NHKニュースより

評判の悪い河野太郎氏や平将明氏はこの件に関して尽力してくれた議員である。そして、これに反対したのが「日本共産党」と「れいわ新選組」である。反対理由は知らないが、よっぽど立派な発言でもされたのだろう。特に調べる気もないので、どうでもいいのだが。

どうして必要なのか

さて、能動的サイバー防御がどうして必要なのかについて。

分かりやすい事件があるので、おさらいしておきたい。この事件は過去に扱ったことがあるんだけど、記事としては消えてしまったから。

米最大のパイプライン、操業停止 ランサムウェア攻撃で

2021年5月9日 9時13分

米国で最大の石油パイプラインを運営するコロニアルパイプラインは8日、ランサムウェア(身代金ウイルス)によるサイバー攻撃を受けたと発表した。7日にすべてのパイプラインの操業を停止したという。石油製品は備蓄があるためすぐに不足に陥ることはないとみられるが、停止が長引けば生活や産業に影響が出る可能性がある。

朝日新聞より

サイバー攻撃には様々な形態があるので、これが典型的な事件というのには異論がある方もいると思う。だが、重要なインフラを攻撃された事件として扱うには最適だと思うので紹介しておく。

2021年5月7日、アメリカ最大の石油パイプライン会社「コロニアルパイプライン」がサイバー攻撃を受け、パイプラインの操業停止に追い込まれた。

犯人は、ランサムウエア攻撃を同社に仕掛けてシステムをダウンさせ、身代金を要求。

サイバー被害の米パイプライン、身代金の大半を回収 米司法省が発表

2021年6月8日

アメリカ司法省は7日、サイバー攻撃を受けて先月5日間にわたり操業停止となった同国最大の石油パイプライン「コロニアル・パイプライン」がハッカーに支払った440万ドル(約4億8000万円)の身代金について、大半を取り戻したと発表した。

BBCより

幸いにも、アメリカ司法省のデジタル恐喝タスクフォースが動き、支払った身代金440万ドルが暗号通貨ウォレットを利用していたことでこれを追跡。ロシアを拠点とするハッカーの犯行であることを突き止め、身代金の殆どを回収した。

パイプラインの停止は4~5日間にも及び、一部の地域では燃料価格の急騰などを招いて、多くの市民生活に影響がでたとされている。

このように重要インフラがサイバー攻撃にさらされると、極めて大きな社会的損失を被る。したがって、これを未然に防ぐことは国家社会にとって公共性の高い行為であると言えるのだ。

民間の事例も

日本では公共的なインフラにこれほど大きな影響が出た事例はないが、民間企業では結構な実害を被った事件がある。

その1つが小島プレス事件だ。

トヨタの工場を止めたサイバー攻撃 サプライチェーン攻撃のリスクが露呈

2022.03.14

トヨタ自動車のサプライチェーン(供給網)に連なる小島プレス工業がマルウエア被害を受けた。これがきっかけで、トヨタの14工場の28ラインが止まった。かねて指摘されていた「サプライチェーン攻撃」のリスクと被害の大きさが浮き彫りになった。

トヨタ自動車の主要サプライヤーの1社として自動車の内外装部品を生産する小島プレス工業が、マルウエア(悪意のあるプログラム)の感染被害を2022年3月1日に公表した。この影響からトヨタ自動車に加えグループの日野自動車、ダイハツ工業が同日の一部生産を見合わせた。

日経XTECHより

詳しく解説はしないが、2022年2月に受けたサイバー攻撃によってトヨタ側の損失は約3億7,500万ドル(当時の為替レートで約580億円)と見積もられている。

もう1つくらい紹介しておくか。

ランサムウエア被害の大阪の病院、初動から全面復旧まで2カ月間の全貌

2023.01.27

大阪急性期・総合医療センターは2022年10月、ランサムウエア攻撃の被害に遭った。電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされた。ランサムウエアの侵入口は給食委託事業者のVPN装置だった。攻撃者はパスワードの辞書攻撃などを駆使し、拡散を図ったとみられる。4日前のバックアップデータは残っていたが、復旧には2カ月を要した。

日経XTECHより

大阪急性期・総合医療センター事件で、大阪の病院がサイバー攻撃を受けてシステムダウン。多くの患者に影響が出た事件である。

何れもサイバー攻撃が如何に社会的に大きな影響をもたらすかについては分かり易い事例だと思う。そして、割と身近な脅威でもある。

この国内の2つの事件で言えるのは、アメリカの事例、コロニアルパイプライン事件とは異なり国家規模の組織が動きにくい民間の事例であるということだ。能動的サイバー防御法の枠組みでは民間企業までカバーするのが困難なので、社会全体でサイバー攻撃に対応する人材を増やしていく必要がある。今の状態だと、警察に相談しても対応できる部署が限られるので対応が難しい。

僕の務める会社でも、偽メールが外国口座に料金を振り込むよう誘導してきた事案があって、その対応窓口になっていたのだけれど(トラブルには至らなかった)、警察に出頭して概要説明をしたが、その後なにか対策してくれたかというとそんなことはなかった。事件が発生しないと警察は動けない。そして、事件発生後に能動的サイバー防御は機能しないのだ。

今後の課題としては、この手の犯罪を犯す組織を徹底的に潰していき被害を少なくできるようにサイバー警察の機能と組織を拡大することと、防衛側の意識を高めていくことが大切なんだろうと思う。未だ人材不足だから。

追記

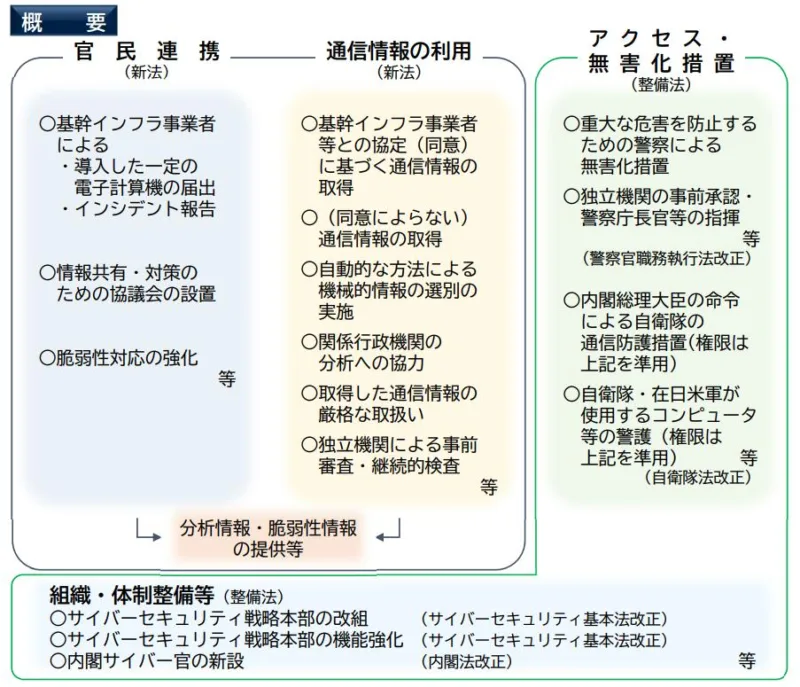

改正概要

法整備はする話となったけれども、実体面が明らかになっていないよという突っ込みを頂いたので、資料を少し紹介していきたい。僕自身も整理し切れていない面はご容赦を。

先ずは、政府が説明に用いているペーパーより。

「官製マルウェアをバラ撒く」のではという指摘に関して、明確な示唆はないが恐らくそれに類することをやる可能性は高そうだ。

今回導入する法律は2本。

- サイバー対処能力強化法(重要電子計算機に対する不正な行為による被害の防止に関する法律)

- サイバー対処能力整備法(重要電子計算機に対する不正な行為による被害の防止に関する法律の施行に伴う関係法律の整備等に関する法律)

関連で改正する法律が4本。

- サイバーセキュリティ基本法改正

- 内閣法改正

- 警察官職務執行法改正

- 自衛隊法改正

この他にも改正が必要な法律はありそうだが、資料から把握できるのはこれだけである。

規模の把握と予兆検出

このうち、骨子となるのは以下の2つ。

- 基幹インフラ事業者は、特定重要電子計算機を導入した時は、その製品名等を事業所管大臣に届出

- 基幹インフラ事業者は、特定重要電子計算機のインシデント情報やその原因となり得る事象を認知した時は、事業所管大臣及び内閣総理大臣に報告

「疑わしいアクセスや通信を早期に検知し、封じ込める」「マルウェアの兆候を見せるコードや通信を分析・追跡」という前提に、先ずは監督官庁がその事前情報を入手している必要がある。そして、その情報入手や分析は人手でやっていては間に合わないので、官製マルウェアと呼ぶべきかどうかはともかくとして検知した情報そのものを通報する手順を自動化をする手段は確実に必要となる。人力で情報収集するなど不可能だから。

そして、実際に自動化に関する条文(サイバー対処能力強化法第2条第8項など)も整備されているので、現実的に何らかの自動化をやることはほぼ確実だと思われる。

なお、協力すべき基幹インフラ事業者は、2025年3月11日時点で215事業者が選定されていて、情報通信、金融、航空、空港、鉄道、電力、ガスなどの事業者が含まれているようだ。

そして、具体的な手法として「囮サーバーや囮ファイルを用いて、攻撃者の手法やC2サーバーの位置を特定」というところまで想定しているようで、それなりに踏み込んだところまでやって特定するつもりはあるらしい。

国際連携は必須

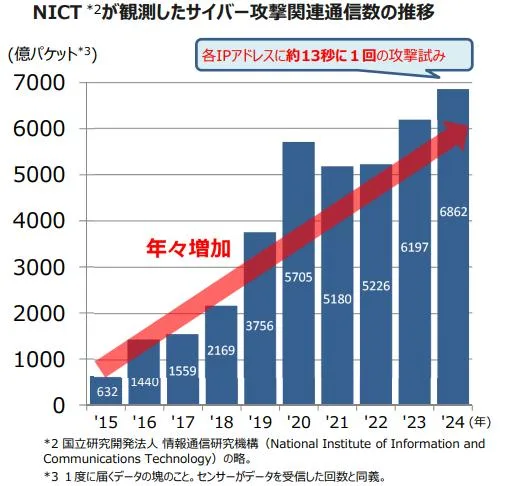

ただ、こういった攻撃は9割以上が海外からのものであるというデータがあるため、国際連携は必須である。2022年の集計情報によると実に99%以上が海外からの攻撃であったとされている。

レポートによると、DDoS攻撃の攻撃元のIPアドレスの約99%が海外に割り当てられていたこと、攻撃元からは最大で100Gbps程度の通信量の増加を観測したことが報告されております。

DDoS攻撃の手口として、TCP(SYN)フラッド攻撃やHTTPフラッド攻撃、UDPフラッド攻撃が使用されたとのことです。本件は親ロシア派のハクティビスト集団「Killnet」によるものと考えられております。

ビジネスon ITより

そして、こうした攻撃は年々増加傾向にある。

したがって、攻撃元の検出をした結果、それを止める為にどうするか?というのが具体的な課題になる。自衛隊法改正はそのための手段の一形態と考えられ(つまり国境を超えた実力行使の意味)、攻撃のためのプログラム実行といった手段を想定しているようだ。

この辺りのアクションはまだ弱いとは思うのだけれど、今までのように野放しでなくなっただけマシだろうとは思う。

こんな感じの構図になると思うのだけれど、外からの通信を遮断するか国内で踏み台にされているプログラムの検出や削除といった対策くらいしかできないが、現状はそれも出来ていないのだから、ね。

攻勢防壁や報復システム

なお、この先の段階なのだけれど、「攻勢防壁」だとか「報復システム」だとかの概念はあっても、今のところ実施できる法整備や技術体系が伴わないのが現状である。

- 攻撃元とされるIPや中継ノードに逆侵入

- 敵のC2サーバーを破壊・無効化するような攻撃

- あるいは攻撃を仕掛けてきた国や組織に対してサイバー報復措置をとる

この辺りまで出来れば良いのだけれど、実際にやると海外へのアタックは即外交問題に発展する。それでも必要だと判断すれば、もはやそれは戦争の一形態ということになるんだろう。今真っ当にこの手の問題に取り組んでいる国家で協力可能なのは、アメリカやイギリス、そしてEUくらいである。

しかし、一番多いと思われる共産圏の独裁国家からのアタックに対しては有効とは言えないので、実効性という意味で何処までやれるのか?という不安はある。また、「どの範囲の情報を、どのタイミングで、どういう形式で報告するか」「違反した場合の罰則はあるのか」など具体的な部分が依然不透明だからだ。これって、骨子の部分の具体化が出来ていないことを意味するわけで、これから省令・告示によって様々な具体的運用が指示されていくのだと思う。

コメント

やっとか……ですね。

木霊様も離合の武技である剣道なさってらっしゃるから、「後の先」はリスクあるのはご存知だものね。後の先は相手が格下だとか、こちらにリーチなどの利点(武器でも体格ても踏み込みの速度でも)が有れば

別ですけれども。

互角ならば、相手の初動に入る「予兆」をつかんで攻撃を潰す方がリスクが低い!

組技系でも、最強と言われた相撲取りの雷電は先手のテッポウ≒張り手が得意でした。(強すぎて相手が無くなってから自ら禁じ手とした)

そう考えると理屈にあってるし、何より専守防衛というのが理屈に合わんのでせう。

蛇足ですが、例に挙げた雷電の負けは、

全て「明らかに格下の力士」の時だけす。

相手が弱すぎて殺しかねない時だけ勝負を捨ててるんですね。

つまり「完全な自己抑制的な戦い」というのは、無敵な存在であって初めて成立する話です。ギリシャ神話のイージスの盾は、

理想論であって、現実には存在しない!

米国政府すら手を焼く麻薬カルテルに、ハッカー集団アノニマスが道を譲らせましたよね?

麻薬カルテルを告発するアノニマスの関係者をカルテルが誘拐した。ガチで命が危ない!

アノニマスは、カルテルの秘密情報とくに海外金融機関での暗証やら、各国政府との癒着先…自国政府の買収された政治家・軍警察官情報エトセトラを

交換条件に出した!

仲間を解放しないと、全世界に情報を拡散してやる!!

これにはカルテルも困った!

で誘拐したアノニマス協力者を解放しました。米国政府ができない事を、匿名のハッカー集団が成し遂げたです。

この事は以下を意味します!

ハッキングにおいても、「攻撃」は最大の防御となる!!

申し訳ないですが、示された事例は要するに恐喝合戦の勝敗であって、

恐喝ネタの入手方法がサイバーであっても、無くても(別の方法:例えば書類の窃盗)でも成立する。

即ち十分条件を満たさず、仰る命題の証明にはならない。

ああ…なるほど。

確かに恐喝案件でサイバー戦そのものとは違いますな。

ではイランの核開発で、ウラン濃縮に必要な遠心分離機を国費に撹乱する為に、イスラエルがポルノグラフのUSBをばら撒いて、ウイルス感染させた話はどうでしょう?

やってる事はローテクなんだけれど、遠心分離機を複雑な誤作動に持ち込むウイルス兵器の為に、イランは長らくウラン濃縮が進まない理由を察知できなかった!

これなんかは??

ローテクとハイテクの合わせ技って意表をつくと想うす。

「少林サッカー」てバカ映画あるでないすか。

あれ昔に観て唖然とした。

普通はハリウッドみたく、

CG技術って「それまでの技術で観れなかった高度な特殊映像」に用いてました。

ところが、少林サッカーって、ローテクな「ワイヤーアクション」の「ワイヤーの映像の消しゴム」として用いてました。

最新の映像ハイテク使って、

それやるか?😂

でも、少林サッカーが大ヒットしてから、ハリウッドも

「ローテク特撮のアラを消す消しゴム」として用い始めました。

意表を突く発想って、「どっちか」に偏ったら出てこないと思いますけれど。

私は有効かどうかを気にする人間(商売人あがり)なので、命題の証明いかんには

興味ないのですよ。

攻撃が最大の防御てのは、

このコメの最初の「武術」から変わってないはずですが。

剣道家だった木霊様に聞けば解る事ですが、

剣尖を合わせた時から、剣道の攻防は始まってます。

カチカチと合わせる中に、微かな動きを察知して、抑えに入る。ある程度の経験ある剣道家なら体験されてるかと。

探りを入れるのも、動きを抑えるのも、全ては一体で、

相手の手を探知するのは抑えや反撃と一体化してる。

つまりは「積極的な行動」が

先であると。

そこからズレた事は言ってませんつもりですが。

たぶん匿名様は「正しいか否か」を重視なさるのでせう。

でも私は「勝つか負けるか」に重きを置いております。

で、一貫して「武道の観点」から論じております。

映画やマルウェアの感染経路の話をしたのも、「奇襲」つまり「奇なる戦法」のあり様として例をあげた次第。

なので、話は平行線になるだけで、別に「私の負け」としたいなら、それで構いませんよ。そういう方面で争う気もありませんので。

まずは第一歩という感じの法案可決です。

何もかも足りない状況ですから、喜んでいられないのですけどね。

これ通しただけで、自民党の株上がりますね。

今の自民党は、大きな政策を通してはいませんが、色々と実務面で必要な法案を通しています。

大方針は、首相がアレですから……。

横合いから失礼。

個人的にもそう思います。

思いますが……

「だがこいつ(マスゴミ)が許すかな!」

になるんじゃないかと……

まずはセキュリティーの新法成立はグッジョブですね。

ただ、次の問題は「後の先」など 正直「日本はマダマダ」

残念ながら先にやること沢山有りと個人的には思います。

即ち「基本セキュリティー」

これ全然普及しない

「義務化」しか無いんじゃ無かろうか?

具体的には

①公開鍵/秘密鍵 ②電子署名 ③パスワードポリシー ④セキュリティーアップデート

辺り

①②③の知識/使いこなし ④への投資は最低限のセキュリティー要件だけど、

①②③は、バブル期成功体験を引き綱った経営者や、彼らに陶燻受けた経営者(エンジニアまで!)

重要性を軽視し(要するに勉強さぼって)利便性向上のため?ワザワザ穴を「開けさせる」し。

④は地方の官公庁や個人事業主の業務PCが未だwin7とか

木霊さんが例に出された日本を代表するような非IT企業とか含め、

自分で詳しく調べたら犯罪になりかねないからしないけど、正直シロートのワタシがパッと見ても「穴だらけ」

これだけ無防備だと いくら「後の先を取れる」凄ウデ セキュリティー自衛官?

でも守り切れるモノじゃない。

何だか他人を情弱扱いするのが好きな層は、2段階認証を改悪

穴だらけメールアカウント実装して(超王手IT:半島手先疑惑絶えないが)ワケわからん事例も多し。

基本セキュリティーの義務化ですか。できれば良いんですが、なかなかそうもいかないと思っています。

何より、一番の問題は「人」なんですよね。

「コレくらいは良いよね」と、「利便性向上のために、セキュリティーホールを作る」ということを平気でやらかします。

企業内で勉強会をやって、「コレはやらないでね」ということを説明しても、なかなか理解されないのが。

地道にやっていくしかありませんが……。

ちょっと記事の内容とは逸れていますが、切実な問題です。

攻性防壁!、現実にもクラッカーへの報復システムなどが有る

木霊様、匿名様

シロート質問なのですが

どうも具体的イメージが湧かない。そこで以下推定したのですが 合ってます?

①>…能動的サイバー防御…

②>…攻性防壁 クラッカーへの報復システム…

①と②は別のモノですよね?

(法令目的まで広げると①は②を含むかもですが)

何故ならサイバー攻撃の最も厄介な要素は「敵が判らない」ことで、

直接の下手人は、脇の甘い普通のサーバー,スマホ,PC

(踏み台ボット,複合マルウェア)

こうした 下手人への攻撃てのは、ウイルス対策にワクチン打つ代わり「感染者を殺処分する」ことに等しく、

またインフラサーバーってのは更新が難しく「脇の甘い踏み台にされやすい」

これを攻撃すると下手すりゃ自分達のITインフラへの自爆攻撃。

なので②攻性防壁、報復システム

てのは 黒幕判別した後にしか出番はなく、普段のサイバー防御とは別

すると①の具体像は?

以下また推定

>….この能動的サイバー防御では【サイバー攻撃を平時から監視し、予兆と見られる怪しい動きを発見】した場合、

【】はBOOK付加

【サイバー攻撃を平時から監視】は、ワクチンソフト屋さんが普段やってることに近いですが、これをもっと強力に実施する。

具体的にはマルウェアによく使われる部品プログラムに監視機能を付与した

「囮捜査プログラム」を広くバラ撒き、監視、更新する。

これによって敵の元締めC&Cサーバーを大凡当たりを付けておく。

これが「能動的サイバー防御」のふだんのお仕事

見方によっては官製マルウェア

こういうのを合法化し、場合によってはワクチンソフト屋に、これを排除しないよう強制する。

のが新しい法律と それでやろうとしてるサイバー防御

なんでしょうか?

BOOKさんから「素人質問で恐縮ですが」攻撃を受けることになろうとは(苦笑)。

ともあれ、僕自身が政府は何処まで想定しているか、キチンと把握できているわけではありません。

そこで、政府が出している資料を参考に追記にて。

結論から言うと、能動的サイバー防御と攻性防壁 クラッカーへの報復システムとは別物ですね。

わさわざ追記有難うございます。

本業またテンパってて読みこなせてないので感想は後日m(_ _)m

>BOOKさんから「素人質問で恐縮ですが」攻撃を受けることになろうとは(苦笑)

お互い良い年したベテランですよね(^^; (違ってたらゴメンなさい)

イジメないで下さいよぅ。

あの

「素人質問で恐縮の白髪教授」は、D3辺りがM1辺りをイジって揶揄うネットミームですよね?

本当の心は

日進月歩のこの分野を畑違いの自分が興味本位で5年以上前に掘り返した知識。

プロから見たら呆れる知ったか質問になりそうだけど興味ある。質問許してm(_ _)mです。

ちゃんとこう書くべきでした。ゴメンなさい。

尚、この界隈(…に限らないか、バイオリンのひまりちゃんとか…)

における上記「プロ」は

15歳とか普通にあるので、

今の時代ミームのイジメられ側は実は白髪素人教授だったりする(笑)

> お互い良い年したベテランですよね(^^; (違ってたらゴメンなさい)

ひ、否定できない(汗

まあ、言説から色々かぎ取って頂いていると思いますから、いわぬが花ということで。

そして、そういうノリも嫌いじゃありませんから、気にしないで下さい。是非!(苦笑

ハッカーバックのような技術を指摘されていますか?

あれは現行法制だと違法なんですよね。